حلولنا

الأمن الإلكتروني

أمن الكمبيوتر أو الأمن السيبراني أو أمن تكنولوجيا المعلومات هو حماية أنظمة الكمبيوتر والشبكات من الكشف عن المعلومات أو سرقة أو إتلاف أجهزتها أو برامجها أو بياناتها الإلكترونية، وكذلك من التعطيل أو التوجيه الخاطئ للخدمات التي تقدمها

شركاؤنا في التكنولوجيا

طبقات الأمن السيبراني

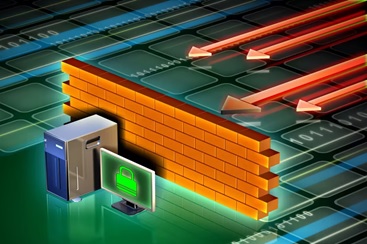

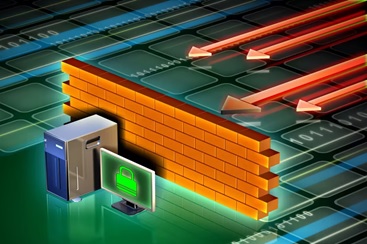

الطبقة المحيطة (جدران الحماية)

إنه جهاز أمان الشبكة الذي يراقب حركة مرور الشبكة الواردة والصادرة ويقرر ما إذا كان سيتم السماح أو حظر حركة مرور معينة بناءً على مجموعة محددة من قواعد الأمان. يمكن أن يكون جدار الحماية عبارة عن أجهزة أو برامج أو كليهما

طبقة الشبكة

القلق هنا هو من وما هي الأجهزة التي يمكنها الوصول إلى نظامك. ولكن الجزء الأكبر من طبقة الشبكة هو ما يمكن للأشخاص والأجهزة الوصول إليه بمجرد دخولهم إلى نظامك.

طبقة نقطة النهاية

أمان نقطة النهاية هو ممارسة تأمين نقاط النهاية أو نقاط الدخول لأجهزة المستخدم النهائي مثل أجهزة الكمبيوتر المكتبية وأجهزة الكمبيوتر المحمولة والأجهزة المحمولة من استغلال الجهات الفاعلة والحملات الضارة.

طبقة التطبيقات

يصف أمان التطبيق الإجراءات الأمنية على مستوى التطبيق والتي تهدف إلى منع سرقة البيانات أو التعليمات البرمجية داخل التطبيق أو اختطافها.

طبقة البيانات

أمان البيانات هو ممارسة حماية المعلومات الرقمية من الوصول غير المصرح به أو الفساد أو السرقة طوال دورة حياتها بأكملها.

الطبقة البشرية

90 بالمائة من خروقات البيانات ناتجة عن الأخطاء البشرية وهجمات الهندسة الاجتماعية التي تستهدف موظفي العملاء

حلول الأمن السيبراني لدينا

حماية الوصول إلى الشبكة الداخلية

منع المستخدمين غير المصرح لهم من الوصول إلى شبكتك

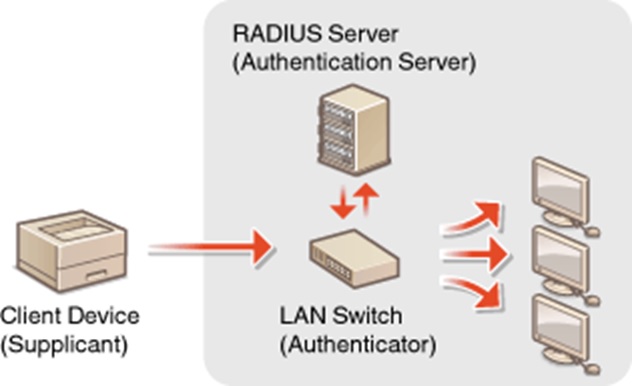

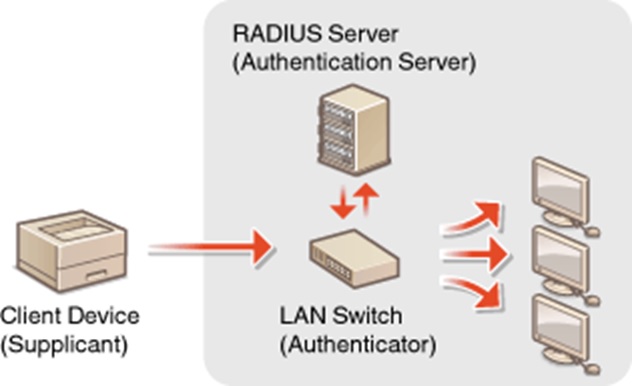

مصادقة 801.1x

إذا حاول أي مستخدم الوصول إلى الشبكة من خلال وسائط سلكية أو لاسلكية، فسوف يقوم الموثق (نقطة التبديل/الوصول) بمصادقة هذا المستخدم في الشركة باستخدام خادم المصادقة لتحديد ما إذا كان هذا المستخدم مسموحًا له بالوصول أم أنه سيتم حظره

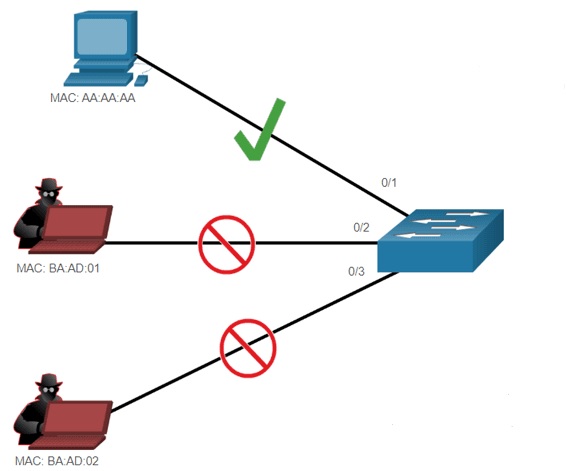

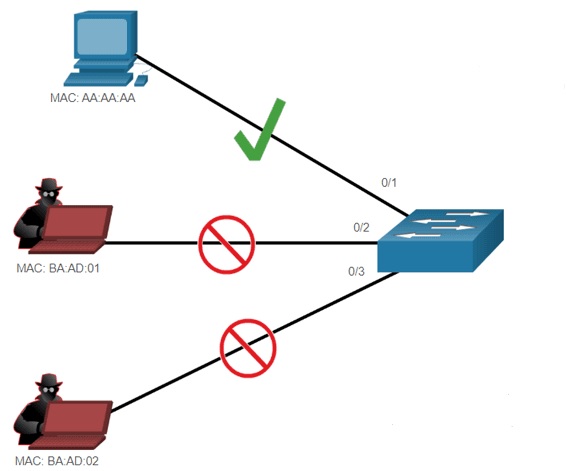

أمن الموانئ

سيتم وضع حارس آمن على منفذ التبديل للسماح فقط لعنوان Mac المعتمد بالوصول إلى الشبكة، وسيتم حظر أو حظر أي عنوان Mac غير مصرح به يتم محاولة الاتصال به.

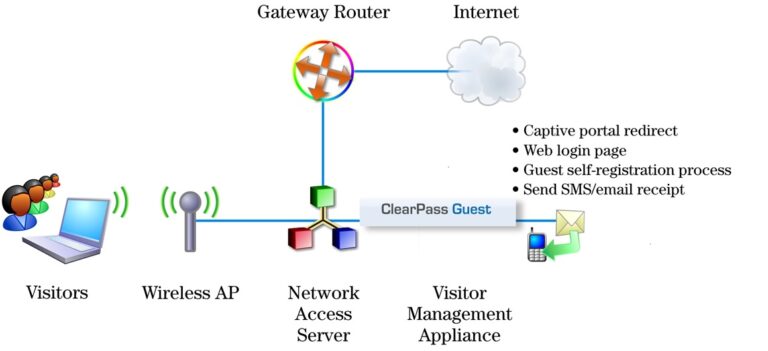

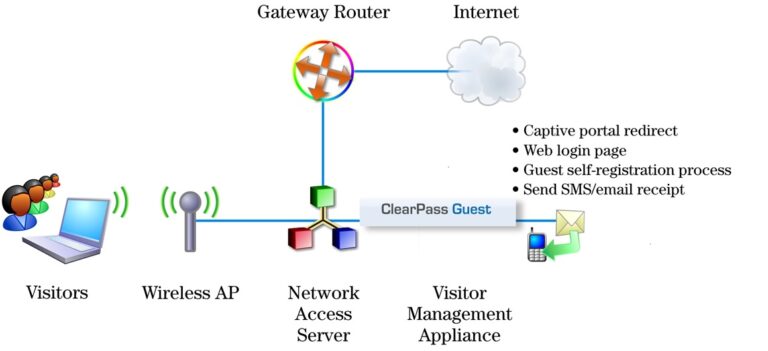

Wireless Guest Access Management

2FA التحكم في الوصول على شبكة الإنترنت

مصادقة البوابة الأسيرة

المصادقة الثنائية للبوابة المقيدة للضيوف اللاسلكيين، ثم وضعهم في شبكة VLAN منفصلة للضيوف، ثم تعيين الموارد المسموح لهم بالوصول إليها (طابعات الشبكة، الإنترنت، ...إلخ)

جدار الحماية UTM

ميزات / خدمات أمنية متعددة في جهاز واحد

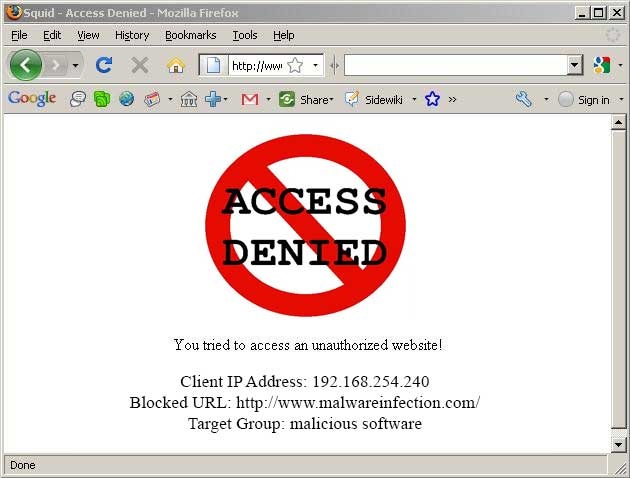

تصفية الويب

السماح أو رفض الوصول إلى مواقع الويب

قم بحظر بعض مواقع الويب لبعض المستخدمين في وقت محدد أو إلى الأبد، وبذلك يمكنك حماية خدمات الإنترنت الخاصة بمؤسستك من إساءة الاستخدام

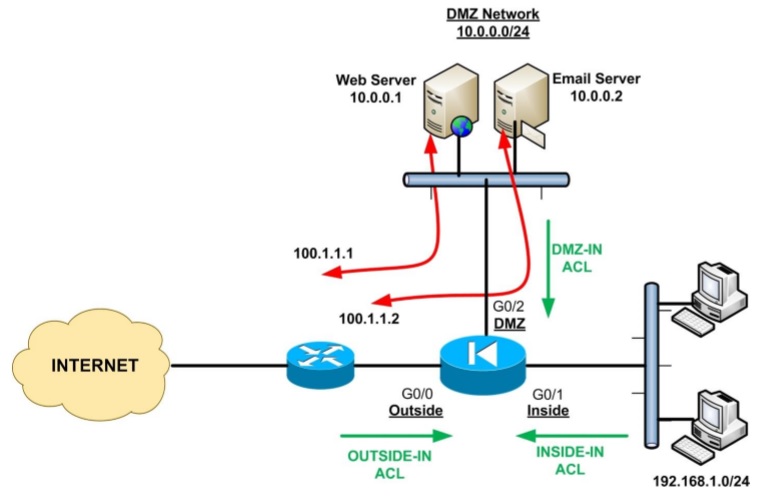

نشر التطبيقات الآمنة

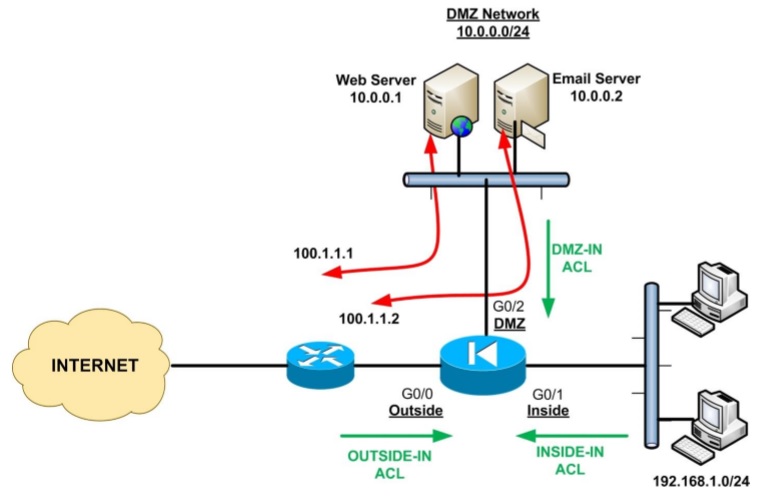

باستخدام NAT الثابت مع الفحص العميق

يمكنك نشر أي خادم داخلي على الإنترنت بأمان باستخدام Static NAT بالإضافة إلى إضافة فحص عميق لأي حركة مرور قادمة من الإنترنت إلى الخادم (الخوادم) المنشورة

Intrusion Prevention

منع حركة المرور الضارة

اكتشاف ومنع أي حركة مرور ضارة من الوصول إلى الشبكة

مكافحة البريد المزعج

اكتشاف رسائل البريد الإلكتروني العشوائية ومنعها

يستخدم محرك تصفية البريد العشوائي لكشف ومنع رسائل البريد الإلكتروني الضارة أو غير المرغوب فيها

التحكم في التطبيق

السماح بالوصول إلى الإنترنت للتطبيق أو رفضه

قم بحظر الوصول إلى الإنترنت لتطبيقات المستخدم الداخلي لديك مثل Facebook وYouTube وMessenger وغيرها

مضاد للفيروسات

اكتشاف ومنع مرور الفيروسات

يدعم محرك فحص مكافحة الفيروسات الداخلي المسح بحثًا عن معاملات طبقة تطبيق محددة، مما يسمح لك بتحديد المحتوى (حركة مرور HTTP أو FTP أو SMTP أو POP3 أو IMAP) للفحص.

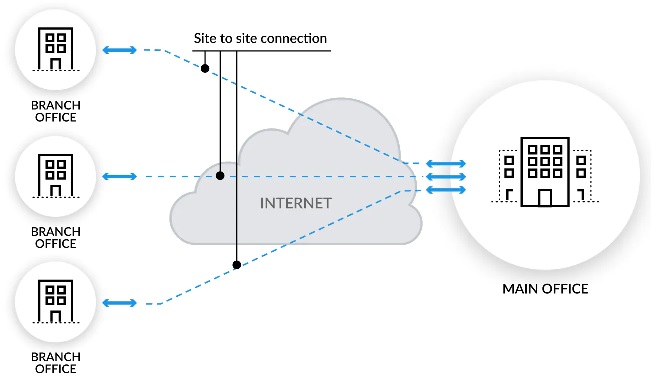

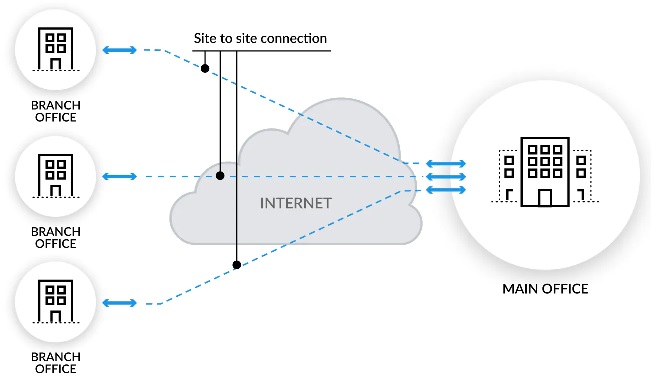

S2S VPN

شبكة VPN من موقع إلى موقع

قم بتوصيل جميع الفروع البعيدة بالمقر الرئيسي باستخدام أنفاق VPN عالية الأمان والسرعة والموثوقية

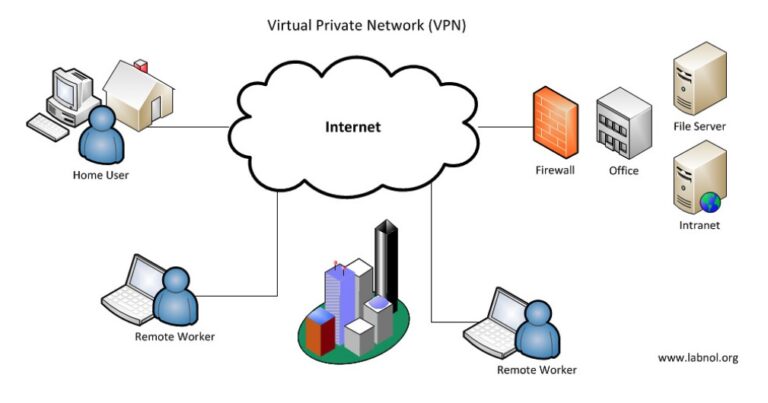

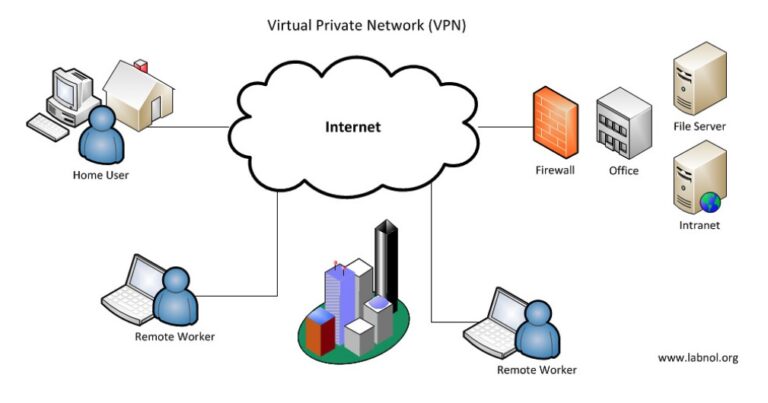

الطلب الهاتفي VPN

أشر إلى موقع VPN

يمكن للمستخدم البعيد الوصول بشكل آمن إلى موارد الشركة من أي مكان وفي أي وقت

What is Structured Cabling System ?

it is organized Network Cabling Solutions that provide you with much easier facility for managing your cabling & fixing the cabling issues in a very short time.

Our Professional Services

Design

According to the Customer’s Applications and Services used over the Network in addition to the Nodes Distribution & distances putting into consideration any Future Expandability , we start put the best fit design to the Cabling System .

Supply

Supply all Cabling System components including Cable Rolls , Cabinets , Patch Panel , Cable Organizers , Modules , Patch Cords , Faceplate , Pipes & Tray .

Implement

Start the implementation phase according top the predefined one in the Project plan . we put the Quality & time of executing the task as a higher priory concern

Termination

start terminating the Cables from Both sides according to the Standard in addition to putting the Labels on Cable , Faceplates & Patch panel

Testing

Fluke Testing for the entire cabling System to discover any issues with the System ( Attenuation , Insertion loss . tension , Improper termination , …etc )

Documentation

Complete Port-Location Mapping sheet to be used in VLAN Configuration and for any Tracking in addition to AS -Built Drawings for the Entire Cabling System showing the Cable Paths & Node distribution

Our Security Solutions Projects

ZAOASIS FACTORY

-Network Access Protection

-Server Hardening

-Guest Access Control

-Perimeter Security

HANA WATER

-MPLS to IPVPN Migration

-Configuring Symantec EPP

-Network Access Protection

-Perimeter Security

ARTIC CO.

-MPLS to IPVPN Migration

-Network Access Protection

-DMZ Implementation

-Perimeter Security

BAZY

-MPLS to IPVPN Migration

-KASPERSKY EPP

-Network Access Protection

-Perimeter Security